Als Entwickler ist das Thema WordPress Sicherheit ein weites Feld von potenziellen Sicherheitslücken, bis zur Frage, wie kann ich Wordpress absichern, helfen Wordpress Security Plugins. In diesem Artikel werden häufig auftretende Wordpress Sicherheitslücken und Maßnahmen welche die WordPress Sicherheit ihrer Installation zu gewährleisten, behandeln.

Was bedeutet Wordpress Sicherheit?

Die Sicherheit von WordPress hat für jeden Website-Besitzer höchste Priorität. WordPress ist das beliebteste Content-Management-System der Welt und wird von über 30% aller Websites genutzt. Seine Popularität macht es jedoch auch zu einem Ziel für Hacker. Bei der WordPress-Sicherheit geht es nicht darum, Ihre Website vollständig vor allen möglichen Angriffen zu schützen.

Zur WordPress-Sicherheit gehört auch der Schutz Ihrer Website vor anderen Arten bösartiger Aktivitäten, wie Spam und Denial-of-Service-Angriffen. WordPress-Sicherheit ist ein fortlaufender Prozess, kein einmaliges Ereignis. Das Wichtigste, was Sie für die Sicherheit Ihrer WordPress-Website tun können, ist, sich über die neuesten WordPress Entwicklungen auf dem Laufenden zu halten.

Ist WordPress sicher?

Wenn es um die Sicherheit von WordPress geht, gibt es eine Menge Dinge, die Sie tun können, um Ihre Website zu sperren, um zu verhindern, dass Hacker und Schwachstellen Ihre E-Commerce-Website oder Ihren Blog beeinträchtigen. Das Letzte, was Sie sich wünschen, ist, eines Morgens aufzuwachen und Ihre Website in einem Scherbenhaufen vorzufinden. Deshalb werden wir Ihnen heute viele Tipps, Strategien und Techniken vorstellen, mit denen Sie Ihre WordPress Sicherheit verbessern und geschützt bleiben können.

Ist Ihre WordPress Website sicher? Schauen Sie sich diese 19 Möglichkeiten an, um sie zu sperren und die Hacker in Schach zu halten.

Die erste Frage, die Sie sich wahrscheinlich fragen, ist WordPress sicher? Im Großen und Ganzen ja. Allerdings bekommt WordPress gewöhnlich einen schlechten Ruf, weil es anfällig für Sicherheitslücken ist und von Natur aus keine sichere Plattform für ein Unternehmen darstellt. In den meisten Fällen ist dies darauf zurückzuführen, dass die Benutzer weiterhin die in der Branche bewährten schlechtesten Sicherheitspraktiken befolgen.

Die Verwendung veralteter WordPress Software, ungültige WordPress Plugins, mangelhafte Systemverwaltung, schlechtes Management von Berechtigungsnachweisen und mangelndes Web- und Sicherheitswissen unter den nicht technisch versierten WordPress Benutzern sorgen dafür, dass Hacker ihr Spiel mit der Cyber-Kriminalität nicht aus den Augen verlieren. Selbst Branchenführer verwenden nicht immer die besten Praktiken. Reuters wurde gehackt, weil sie eine veraltete Version von WordPress verwenden.

Im Grunde geht es bei der Sicherheit nicht um vollkommen sichere Systeme. So etwas kann durchaus unpraktisch oder unmöglich zu finden und/oder zu warten sein. Was Sicherheit ist, ist jedoch Risikominderung, nicht Risikobeseitigung. Es geht darum, im Rahmen des Möglichen alle angemessenen Kontrollen einzusetzen, die es Ihnen ermöglichen, Ihre allgemeine Haltung zu verbessern und so die Wahrscheinlichkeit zu verringern, dass Sie zur Zielscheibe werden und anschließend gehackt werden. – WordPress Sicherheitscodex

Das heißt aber nicht, dass es keine Schwachstellen gibt. Laut einer Q3-2017-Studie von Sucuri, einem Multi-Plattform-Sicherheitsunternehmen, führt WordPress weiterhin die infizierten Websites an, an denen sie gearbeitet haben (mit 83%). Das sind mehr als 74% im Jahr 2016.

Sicheres Webhosting

Häufig ist das Hosting ein guter Ausgangspunkt, wenn es um die Sicherheit von Websites geht. Heute gibt es eine Reihe von Optionen, die Ihnen zur Verfügung stehen, und während Hosts bis zu einem gewissen Grad Sicherheit bieten, ist es wichtig zu verstehen, wo ihre Verantwortung beginnt. Ein sicherer Web-Server schützt die Privatsphäre, Integrität und Verfügbarkeit der Ressourcen, die unter der Kontrolle des Server-Administrators stehen.

Zu den Eigenschaften eines vertrauenswürdigen Web-Hosters gehören:

- Diskutiert bereitwillig Ihre Sicherheitsbedenken und welche Sicherheitsmerkmale und Prozesse sie mit ihrem Hosting anbieten.

- Stellt die aktuellsten stabilen Versionen aller Server-Software zur Verfügung.

- Bietet zuverlässige Methoden für Backup und Wiederherstellung.

- Entscheidet, welche Sicherheit Sie auf Ihrem Server benötigen, indem er die Software und Daten bestimmt, die gesichert werden müssen.

Es ist einfach, sich Webhoster zu suchen und ihnen die Verantwortung für die Sicherheit zu übertragen, aber es gibt ein enormes Maß an Sicherheit, das auch auf dem Betreiber der Website liegt. Web-Hosts sind nur für die Infrastruktur verantwortlich. Sie sind nicht für die Anwendung verantwortlich, die Sie installieren.

Um zu verstehen, wo und warum dies wichtig ist, müssen Sie verstehen, wie Websites gehackt werden. Selten wird dies der Infrastruktur zugeschrieben und meistens der Anwendung selbst (d.h. der Umgebung, für die Sie verantwortlich sind).

Vertrauenswürdige Quellen

Laden Sie sich keine WordPress Plugins oder Wordpress Themes aus nicht vertrauenswürdigen Quellen. Beschränken Sie sich auf das WordPress.org-Repository oder bekannte Firmen.

Schwachstellen auf Ihrem Computer

Stellen Sie sicher, dass die von Ihnen verwendeten Computer frei von Spyware, Malware und Vireninfektionen sind. Keine Sicherheitsvorkehrungen in WordPress oder auf Ihrem Webserver machen den geringsten Unterschied, wenn sich ein Keylogger auf Ihrem Computer befindet.

Halten Sie Ihr Betriebssystem und die darauf befindliche Software, insbesondere Ihren Webbrowser, immer auf dem neuesten Stand, um Sie vor Sicherheitslücken zu schützen. Wenn Sie auf nicht vertrauenswürdigen Sites surfen, empfehlen wir auch die Verwendung von Tools wie No-Script (oder die Deaktivierung von Javascript/Flash/Java) in Ihrem Browser.

Schwachstellen in WordPress

Wie viele moderne Softwarepakete wird auch WordPress regelmäßig aktualisiert, um auf neu auftretende Sicherheitsprobleme einzugehen. Die Verbesserung der Softwaresicherheit ist immer ein fSchwachpunktwährendes Anliegen, und zu diesem Zweck sollten Sie sich immer über die neueste Version von WordPress auf dem Laufenden halten. Ältere Versionen von WordPress werden nicht mit Sicherheitsupdates gepflegt.

Wordpress Sicherheitsprobleme melden

Wenn Sie glauben, eine Sicherheitslücke in WordPress gefunden zu haben, können Sie helfen, indem Sie das Problem melden. In den Sicherheits-FAQ finden Sie Informationen darüber, wie Sie Sicherheitsprobleme melden können.

Wenn Sie glauben, einen Fehler gefunden zu haben, melden Sie ihn. Siehe Einreichen von Bugsfür Informationen darüber, wie Sie dies tun können. Vielleicht haben Sie eine Schwachstelle oder einen Fehler entdeckt, der zu einer solchen führen könnte.

Webserver-Schwachstellen

Der Webserver, auf dem WordPress läuft, und die Software darauf können Schwachstellen aufweisen. Vergewissern Sie sich daher, dass Sie sichere, stabile Versionen Ihres Webservers und der Software darauf laufen haben, oder stellen Sie sicher, dass Sie einen vertrauenswürdigen Host verwenden, der diese Dinge für Sie erledigt.

Wenn Sie sich auf einem gemeinsam genutzten Server befinden (auf dem neben Ihrer eigenen auch andere Websites gehostet werden) und eine Website auf demselben Server gefährdet ist, kann auch Ihre Website möglicherweise gefährdet sein, selbst wenn Sie alles in diesem Leitfaden befolgen. Fragen Sie unbedingt Ihren Webhoster, welche Sicherheitsvorkehrungen er trifft.

Netzwerk-Schwachstellen

Dem Netzwerk auf beiden Seiten – der WordPress Serverseite und der Client-Netzwerkseite – sollte Vertrauen geschenkt werden. Das bedeutet, dass Sie die Firewall-Regeln auf Ihrem Home-Router aktualisieren und darauf achten müssen, von welchen Netzwerken aus Sie arbeiten. Ein Internet-Café, in dem Sie Passwörter über eine unverschlüsselte Verbindung, drahtlos oder anderweitig, verschicken, ist kein vertrauenswürdiges Netzwerk.

Ihr Webhoster sollte sicherstellen, dass sein Netzwerk nicht von Angreifern kompromittiert wird, und Sie sollten dasselbe tun. Schwachstellen im Netzwerk können das Abfangen von Passwörtern und anderen sensiblen Informationen ermöglichen.

FTP Zugang

Wenn Sie eine Verbindung zu Ihrem Server herstellen, sollten Sie die SFTP-Verschlüsselung verwenden, wenn Ihr Web-Host diese zur Verfügung stellt. Wenn Sie nicht sicher sind, ob Ihr Webhoster SFTP zur Verfügung stellt, fragen Sie ihn einfach.

Die Verwendung von SFTP ist das Gleiche wie FTP, außer dass Ihr Passwort und andere Daten bei der Übertragung zwischen Ihrem Computer und Ihrer Website verschlüsselt werden. Das bedeutet, dass Ihr Passwort niemals unverschlüsselt gesendet wird und von einem Angreifer nicht abgefangen werden kann.

Einige nette Funktionen von WordPress ergeben sich daraus, dass verschiedene Dateien vom Webserver beschreibbar sind. Der Schreibzugriff auf Ihre Dateien ist jedoch potentiell gefährlich, insbesondere in einer Shared Hosting-Umgebung.

Es ist am besten, Ihre Dateiberechtigungen so weit wie möglich zu sperren und diese Einschränkungen für die Fälle zu lockern, in denen Sie den Schreibzugriff erlauben müssen, oder bestimmte Ordner mit weniger Einschränkungen zu erstellen, um Dinge wie das Hochladen von Dateien zu tun.

Wordpress Dateiberechtigungen

Alle Dateien sollten Ihrem Benutzerkonto gehören und von Ihnen beschreibbar sein. Jede Datei, die Schreibzugriff von WordPress aus benötigt, sollte vom Webserver schreibbar sein. Wenn Ihre Hosting-Einrichtung dies erfordert, kann das bedeuten, dass diese Dateien dem Benutzerkonto, das vom Webserver-Prozess verwendet wird, als Gruppeneigentum gehören müssen.

/

Das WordPress Stammverzeichnis: Alle Dateien sollten nur von Ihrem Benutzerkonto schreibbar sein, mit Ausnahme von .htaccess, wenn Sie möchten, dass WordPress automatisch Umschreibregeln für Sie generiert.

/wp-admin/

Der WordPress Administrationsbereich: Alle Dateien sollten nur von Ihrem Benutzerkonto schreibbar sein.

/wp-includes/

Der Großteil der WordPress Anwendungslogik: Alle Dateien sollten nur von Ihrem Benutzerkonto beschreibbar sein.

/wp-content/

Von Benutzern bereitgestellter Inhalt: soll durch Ihr Benutzerkonto und den Webserver-Prozess schreibbar sein.

Innerhalb von /wp-content/ werden Sie finden:

/wp-content/themes/

Themetische Dateien. Wenn Sie den integrierten Themeneditor verwenden möchten, müssen alle Dateien vom Webserver-Prozess schreibbar sein. Wenn Sie den eingebauten Themeneditor nicht verwenden möchten, können alle Dateien nur von Ihrem Benutzerkonto schreibbar sein.

/wp-content/plugins/

Plugin-Dateien: Alle Dateien sollten nur von Ihrem Benutzerkonto beschreibbar sein.

Andere Verzeichnisse, die möglicherweise mit /wp-content/ vorhanden sind, sollten von demjenigen Plugin oder Theme dokumentiert werden, das sie benötigt. Die Berechtigungen können variieren.

Dateiberechtigungen

Wenn Sie Shell-Zugriff auf Ihren Server haben, können Sie die Dateiberechtigungen rekursiv mit dem folgenden Befehl ändern:

Für Verzeichnisse:

find /pfad/nach/zu/ihr/wordpress/install/ -typ d -exec chmod 755 {} \;

Für Dateien:

find /pfad/nach/zu/ihr/wordpress/install/ -typ f -exec chmod 644 {} \;

Sicherheit der Datenbank

Wenn Sie mehrere Blogs auf demselben Server betreiben, ist es ratsam, sie in getrennten Datenbanken zu führen, die jeweils von einem anderen Benutzer verwaltet werden. Dies ist am besten bei der Erstinstallation von WordPress möglich. Dies ist eine Eindämmungsstrategie: Wenn ein Eindringling erfolgreich eine WordPress Installation knackt, macht es das Ändern der anderen Blogs um so schwieriger.

Wenn Sie MySQL selbst administrieren, stellen Sie sicher, dass Sie Ihre MySQL-Konfiguration verstehen und dass nicht benötigte Funktionen (wie das Akzeptieren von Remote-TCP-Verbindungen) deaktiviert sind. Siehe Sicheres MySQL-Datenbank-Design für eine nette Einführung.

Datenbankbenutzer-Privilegien einschränken

Für normale WordPress Operationen, wie das Posten von Blog-Beiträgen, das Hochladen von Mediendateien, das Posten von Kommentaren, das Anlegen neuer WordPress Benutzer und die Installation von WordPress Plugins, benötigt der Benutzer der MySQL-Datenbank lediglich Datenlese- und Datenschreibrechte für die MySQL-Datenbank; SELECT, INSERT, UPDATE und DELETE.

Daher können alle anderen Datenbankstruktur- und Administrationsprivilegien, wie DROP, ALTER und GRANT, widerrufen werden. Durch den Entzug solcher Privilegien verbessern Sie auch die Eindämmungsrichtlinien.

Hinweis: Bei einigen WordPress Plugins, Themen und größeren WordPress Updates kann es erforderlich sein, strukturelle Änderungen an der Datenbank vorzunehmen, z. B. neue Tabellen hinzuzufügen oder das Schema zu ändern. In einem solchen Fall müssen Sie dem Datenbankbenutzer vor der Installation des WordPress Plugins oder der Aktualisierung einer Software vorübergehend die erforderlichen Privilegien gewähren.

WARNUNG: Der Versuch von Aktualisierungen ohne diese Privilegien kann bei Änderungen des Datenbankschemas Probleme verursachen. Es wird daher NICHT empfohlen, diese Privilegien zu entziehen. Wenn Sie dies aus Sicherheitsgründen für notwendig erachten, stellen Sie bitte sicher, dass Sie zunächst einen soliden Sicherungsplan mit regelmäßigen vollständigen Datenbank-Backups, die Sie getestet haben, erstellen, die gültig sind und leicht wiederhergestellt werden können. Ein fehlgeschlagenes Datenbank-Upgrade kann in der Regel dadurch gelöst werden, dass man die Datenbank auf eine alte Version zurückstellt, die richtigen Berechtigungen erteilt und dann WordPress das Datenbank-Update erneut versuchen lässt. Durch die Wiederherstellung der Datenbank wird diese wieder auf die alte Version zurückgesetzt, und die WordPress Administrationsbildschirme erkennen dann die alte Version und erlauben Ihnen, die notwendigen SQL-Befehle darauf auszuführen. Die meisten WordPress Upgrades ändern das Schema nicht, einige jedoch schon. Nur größere Punkt-Upgrades (z.B. 3.7 auf 3.8) verändern das Schema. Kleinere Upgrades (z.B. 3.8 auf 3.8.1) ändern das Schema im Allgemeinen nicht. Trotzdem sollten Sie regelmäßig ein Backup erstellen.

wp-admin sichern

Das Hinzufügen eines serverseitigen Passwortschutzes (wie BasicAuth) zu /wp-admin/ fügt eine zweite Schutzebene um den Adminbereich Ihres Blogs, den Anmeldebildschirm und Ihre Dateien hinzu. Dadurch wird ein Angreifer oder Bot gezwungen, diese zweite Schutzebene anstelle Ihrer eigentlichen Admin-Dateien anzugreifen. Viele WordPress Angriffe werden autonom von bösartigen Software-Bots ausgeführt.

Das einfache Sichern des Verzeichnisses wp-admin/ könnte auch einige WordPress Funktionen, wie z.B. den AJAX-Handler unter wp-admin/admin-ajax.php, zerstören. In der Resourcessection finden Sie weitere Dokumentation darüber, wie Sie Ihr wp-admin/-Verzeichnis richtig mit einem Passwort schützen können.

Die häufigsten Angriffe auf ein WordPress Blog fallen gewöhnlich in zwei Kategorien.

Das Senden von speziell gestalteten HTTP-Anfragen an Ihren Server mit spezifischen Exploit-Payloads für bestimmte Schwachstellen. Dazu gehören alte/überholte WordPress Plugins und Software.

Der Versuch, durch „Brute-Force“ Angriffe Zugang zu Ihrem Blog zu erlangen.

wp-include sichern

Eine zweite Schutzebene kann hinzugefügt werden, wenn Skripte im Allgemeinen nicht für den Zugriff durch einen Benutzer vorgesehen sind. Eine Möglichkeit, dies zu erreichen, besteht darin, diese Skripte mit mod_rewrite in der .htaccess-Datei zu blockieren. Hinweis: Um sicherzustellen, dass der untenstehende Code nicht von WordPress überschrieben wird, platzieren Sie ihn außerhalb der Tags # BEGIN WordPress und # END WordPress in der .htaccess-Datei. WordPress kann alles zwischen diesen Tags überschreiben.

Include-Dateien blockieren

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

wp-config.php sichern

Sie können die Datei wp-config.php in das Verzeichnis oberhalb Ihrer WordPress Installation verschieben. Das bedeutet, dass Sie für eine Website, die im Stammverzeichnis Ihres Webspace installiert ist, die Datei wp-config.php außerhalb des Web-Stammverzeichnisses speichern können.

Hinweis: Einige Leute behaupten, dass das Verschieben von wp-config.php nur minimale SicherheitsvSchwachpunkteile hat und, wenn nicht sorgfältig durchgeführt, sogar ernsthafte Schwachstellen verursachen kann. Andere stimmen dem nicht zu.

Beachten Sie, dass wp-config.php EINE Verzeichnisebene oberhalb der WordPress Installation (in der sich wp-includes befindet) gespeichert werden kann. Stellen Sie außerdem sicher, dass nur Sie (und der Webserver) diese Datei lesen können (dies bedeutet im Allgemeinen eine 400er- oder 440er-Berechtigung).

Wenn Sie einen Server mit .htaccess verwenden, können Sie dies in diese Datei (ganz oben) eintragen, um den Zugriff für jeden, der danach surft, zu verweigern:

Deaktivieren der Dateibearbeitung

Das WordPress Dashboard ermöglicht Administratoren standardmäßig die Bearbeitung von PHP-Dateien, wie z.B. Plugin- und Theme-Dateien. Dies ist oft das erste Werkzeug, das ein Angreifer benutzt, wenn er sich einloggen kann, da es die Ausführung von Code ermöglicht. WordPress hat eine Konstante, um die Bearbeitung vom Dashboard aus zu deaktivieren. Das Einfügen dieser Zeile in wp-config.php ist gleichbedeutend mit dem Entfernen der Fähigkeiten ‚edit_themes‘, ‚edit_plugins‘ und ‚edit_files‘ aller Benutzer:

define(‚DISALLOW_FILE_EDIT‘, true);

Dies wird einen Angreifer nicht daran hindern, bösartige Dateien auf Ihre Website hochzuladen, könnte aber einige Angriffe stoppen.

Firewall

Es gibt viele Firewall WordPress Plugins und Dienste, die als Firewall für Ihre Website fungieren können. Einige von ihnen funktionieren, indem sie Ihren .htaccess modifizieren

Neben WordPress Plugins können Sie auch eine WAF (Web-Firewall) auf Ihrem Webserver installieren, um Inhalte zu filtern, bevor sie von WordPress verarbeitet werden. Die beliebteste Open-Source-WAF ist ModSecurity.

Eine Website-Firewall kann auch als Vermittler zwischen dem Verkehr aus dem Internet und Ihrem Hosting-Server hinzugefügt werden. Diese Dienste fungieren alle als Reverse Proxies, bei denen sie die ursprünglichen Anfragen annehmen und sie auf Ihren Server umleiten, wodurch dieser von allen böswilligen Anfragen befreit wird. Sie erreichen dies, indem sie Ihre DNS-Einträge über einen A-Eintrag oder einen vollständigen DNS-Swap modifizieren, so dass der gesamte Verkehr zuerst durch das neue Netzwerk geleitet wird. Dadurch wird der gesamte Datenverkehr durch die Firewall gefiltert, bevor er Ihre Website erreicht. Einige wenige Unternehmen bieten einen solchen Service an, wie CloudFlare, Sucuri.

Zusätzlich fungieren diese Drittanbieter standardmäßig als Content Distribution Network (CDNs), wodurch eine Leistungsoptimierung und globale Reichweite eingeführt wird. Wenn ein Plugin Schreibzugriff auf Ihre WordPress Dateien und -Verzeichnisse wünscht, lesen Sie bitte den Code, um sicherzustellen, dass er legal ist, oder wenden Sie sich an jemanden, dem Sie vertrauen.

PHP Code Ausführung WordPress Plugins

Wie wir bereits sagten, besteht ein Teil des Ziels der Abhärtung von WordPress darin, den Schaden einzudämmen, der bei einem erfolgreichen Angriff entsteht. WordPress Plugins, die die Ausführung von beliebigem PHP- oder anderem Code aus Einträgen in einer Datenbank ermöglichen, vergrößern effektiv die Möglichkeit eines Schadens im Falle eines erfolgreichen Angriffs.

Eine Möglichkeit, die Verwendung eines solchen WordPress Plugins zu vermeiden, ist die Verwendung benutzerdefinierter Seitenvorlagen, die die Funktion aufrufen. Ein Teil der Sicherheit, die dies bietet, ist nur dann aktiv, wenn Sie die Dateibearbeitung innerhalb von WordPress verbieten.

Benennen Sie das Admin Konto um: Vermeiden Sie beim Erstellen eines Administrator Konto leicht zu erratende Begriffe wie admin oder webmaster als Benutzernamen, da diese typischerweise zuerst angegriffen werden. Auf einer bestehenden WordPress Installation können Sie das bestehende Konto im MySQL-Kommandozeilen-Client mit einem Befehl wie

Ändern Sie den table_prefix: Viele veröffentlichte WordPress spezifische SQL-Injektions-Angriffe gehen davon aus, dass der table_prefix wp_, der Standard, ist. Wenn Sie dies ändern, können zumindest einige SQL-Injection-Angriffe blockiert werden.

Wordpress Datenbank sichern

Sichern Sie regelmäßig Ihre Daten, einschließlich Ihrer MySQL-Datenbanken.

Die Datenintegrität ist entscheidend für vertrauenswürdige Sicherungen. Das Verschlüsseln der Sicherung, das Führen einer unabhängigen Aufzeichnung von MD5-Hashes für jede Sicherungsdatei und/oder das Platzieren von Sicherungen auf schreibgeschützten Medien erhöht Ihre Zuversicht, dass Ihre Daten nicht manipuliert wurden.

Eine vernünftige Backup-Strategie könnte die Aufbewahrung einer Reihe von regelmäßig erstellten Schnappschüssen Ihrer gesamten WordPress Installation (einschließlich WordPress Kerndateien und Ihrer Datenbank) an einem vertrauenswürdigen Schwachpunkt umfassen. Stellen Sie sich eine Website vor, die wöchentliche Schnappschüsse erstellt. Eine solche Strategie bedeutet, dass, wenn eine Site am 1. Mai kompromittiert wird, die Kompromittierung aber erst am 12. Mai entdeckt wird, der Site-Betreiber über Backups vor der Kompromittierung verfügt, die beim Wiederaufbau der Site helfen können, und möglicherweise sogar über Backups nach der Kompromittierung, die dabei helfen, festzustellen, wie die Site kompromittiert wurde.

WordPress Sicherheitslücken

WordPress macht über 35,2% aller Websites im Internet aus, und bei Hunderttausenden von Themen- und Plugin-Kombinationen da draußen ist es nicht überraschend, dass Schwachstellen existieren und ständig entdeckt werden. Es gibt jedoch auch eine große Gemeinschaft rund um die WordPress Plattform, die dafür sorgt, dass diese Dinge so schnell wie möglich gepatcht werden. Im Jahr 2020 besteht das WordPress Sicherheitsteam aus etwa 50 (gegenüber 25 im Jahr 2017) Experten, darunter leitende Entwickler und Sicherheitsforscher – etwa die Hälfte sind Mitarbeiter von Automattic und einige arbeiten im Bereich der Web-Sicherheit.

WordPress Schwachstellen

Sehen Sie sich unten einige der verschiedenen Arten von WordPress Sicherheitslücken an.

- Backdoors

- Pharma-Hacks

- Brute-force Login-Versuche

- Böswillige Umleitungen

- StandSchwachpunktübergreifendes Skripting (XSS)

- Dienstverweigerung

Backdoors

Die treffend benannte Backdoor-Schwachstelle bietet Hackern versteckte Passagen, mit denen sie die Sicherheitsverschlüsselung umgehen können, um über anormale Methoden – wp-Admin, SFTP, FTP usw. – Zugang zu WordPress Websites zu erhalten. Einmal ausgenutzt, ermöglichen es Backdoors Hackern, auf Hosting-Servern mit Angriffen Chaos anzurichten und dabei mehrere auf demselben Server gehostete Websites zu kompromittieren. Im 3. Quartal 2017 berichtete Sucuri, dass Backdoors weiterhin eine der vielen Post-Hack-Aktionen sind, die Angreifer ergreifen, wobei 71% der infizierten Sites irgendeine Form von Backdoor-Injektion aufweisen.

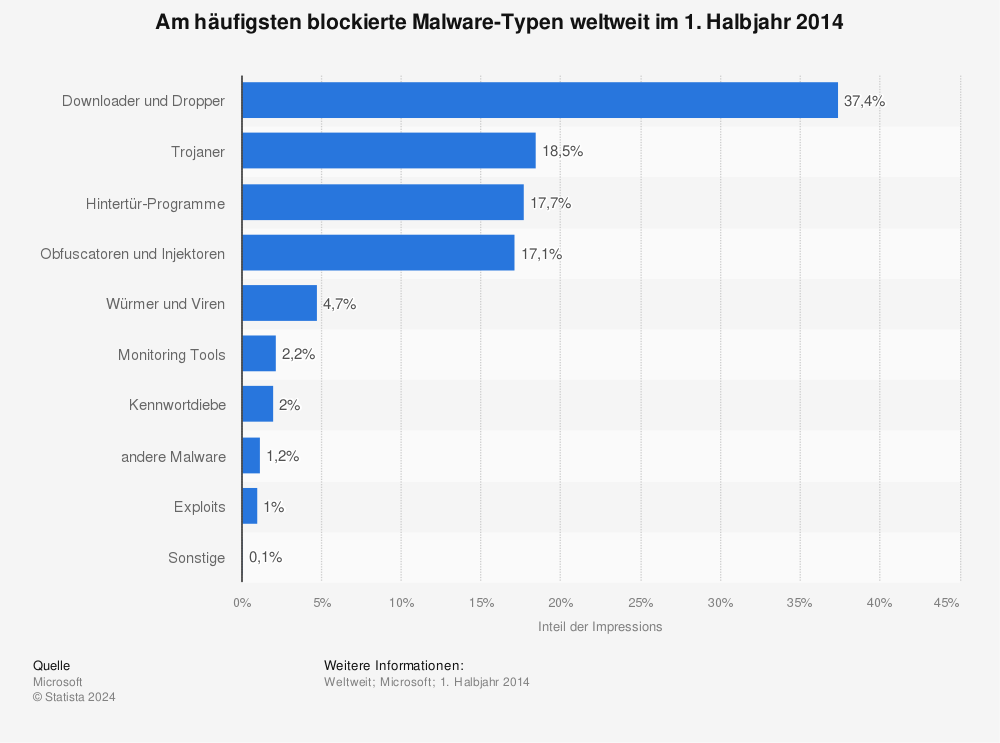

Verbreitung von Malware

Backdoors werden oft verschlüsselt, damit sie wie legitime WordPress Systemdateien erscheinen und ihren Weg zu den WordPress Datenbanken finden, indem sie Schwächen und Fehler in veralteten Versionen der Plattform ausnutzen. Das TimThumb-Fiasko war ein Paradebeispiel für eine Backdoor-Sicherheitslücke, bei der zwielichtige Skripte und veraltete Software ausgenutzt wurden, um Millionen von Websites zu kompromittieren.

Mehr Statistiken finden Sie bei Statista

Glücklicherweise ist die Prävention und Beseitigung dieser Schwachstelle ziemlich einfach. Sie können Ihre WordPress Website mit Tools wie SiteCheck scannen, die gängige Backdoors leicht aufspüren können. Die Zwei-Faktor-Authentifizierung, das Blockieren von IPs, das Einschränken des Admin-Zugriffs und das Verhindern der unbefugten Ausführung von PHP-Dateien beseitigt leicht gängige Backdoor-Bedrohungen, auf die wir weiter unten näher eingehen werden. Der Kanton Becker hat auch einen großartigen Beitrag über das Aufräumen des Backdoor-Chaos auf Ihren WordPress Installationen.

Brute Force Logins

Brute Force Login-Versuche verwenden automatisierte Skripte, um schwache Passwörter auszunutzen und Zugang zu Ihrer Website zu erhalten. Die zweistufige Authentifizierung, die Begrenzung von Anmeldeversuchen, die Überwachung nicht autorisierter Anmeldungen, das Blockieren von IPs und die Verwendung starker Passwörter sind einige der einfachsten und höchst effektiven Methoden, um Brute Force Angriffe zu verhindern. Doch leider versäumen es eine Reihe von Besitzern von WordPress Websites, diese Sicherheitspraktiken anzuwenden, während Hacker mit Brute Force Angriffen leicht bis zu 30.000 Websites an einem einzigen Tag kompromittieren können.

Böswillige Umleitungen

Böswillige Umleitungen erzeugen Backdoors in WordPress Installationen unter Verwendung von FTP, SFTP, wp-admin und anderen Protokollen und injizieren Umleitungscodes in die Website. Die Umleitungen werden häufig in Ihrer .htaccess-Datei und anderen WordPress Kerndateien in verschlüsselter Form platziert und leiten den Webverkehr auf bösartige Websites um. Wir werden einige Möglichkeiten aufzeigen, wie Sie diese in unseren WordPress Sicherheitsschritten weiter unten verhindern können.

Cross-Site-Scripting (XSS)

Cross-Site-Scripting (XSS) liegt vor, wenn ein bösartiges Skript in eine vertrauenswürdige Website oder Anwendung eingefügt wird. Der Angreifer nutzt dies, um bösartigen Code, typischerweise Browser-seitige Skripte, an den Endbenutzer zu senden, ohne dass dieser davon weiß. Der Zweck besteht normalerweise darin, Cookie- oder Sitzungsdaten abzugreifen oder vielleicht sogar HTML auf einer Seite umzuschreiben.

Laut WordFence sind Cross-Site-Scripting-Schwachstellen die mit Abstand häufigste Schwachstelle, die in WordPress Plugins gefunden wird.

Denial of Service (DoS)

Die vielleicht gefährlichste von allen, die Denial of Service (DoS)-Schwachstelle, nutzt Fehler und Bugs im Code aus, um das Gedächtnis von Website-Betriebssystemen zu überfordern. Hacker haben Millionen von Websites kompromittiert und Millionen von Dollar eingenommen, indem sie veraltete und fehlerhafte Versionen von WordPress Software mit DoS-Angriffen ausnutzen. Obwohl finanziell motivierte Cyberkriminelle seltener kleine Unternehmen ins Visier nehmen, neigen sie dazu, veraltete, anfällige Websites zu kompromittieren, indem sie Botnet-Ketten erstellen, um große Unternehmen anzugreifen.

Selbst die neuesten Versionen von WordPress können sich nicht umfassend gegen DoS-Angriffe wehren, aber sie helfen Ihnen zumindest dabei, nicht ins Kreuzfeuer zwischen Finanzinstituten und raffinierten Cyberkriminellen zu geraten. Und vergessen Sie nicht den 21. Oktober 2016. Dies war der Tag, an dem das Internet aufgrund eines DNS-DDoS-Angriffs zusammenbrach. Lesen Sie mehr darüber, warum es wichtig ist, einen Premium-DNS-Anbieter zu verwenden, um die Sicherheit von WordPress zu erhöhen.

WordPress Sicherheitsleitfaden

Laut Internet-Live-Statistiken werden täglich über 100.000 Websites gehackt. Deshalb ist es so wichtig, sich etwas Zeit zu nehmen und die folgenden Empfehlungen durchzugehen, wie Sie Ihre WordPress Sicherheit besser abhärten können.

Wir werden dafür sorgen, dass dieser Beitrag mit relevanten Informationen auf dem Laufenden gehalten wird, wenn sich die Dinge mit der WordPress Plattform ändern und neue Schwachstellen auftauchen.

- Sicheres WordPress Hosting

- Neueste PHP-Version

- Benutzernamen und Passwörter

- Neueste Plugin Versionen

- WordPress Administrator sperren

- Zwei-Faktor-Authentifizierung

- HTTPS – SSL-Zertifikat

- wp-config.php

- XML-RPC deaktivieren

- WordPress Version verstecken

- HTTP-Security-Header

- WordPress Sicherheits Plugins

- Datenbank Sicherheit

- Sichere Verbindungen

- Datei- und Server-Berechtigungen

- File Editor deaktivieren

- Hotlinking

- WordPress Backups

- DDoS-Schutz

Sicheres WordPress Hosting

Wenn es um die Sicherheit von WordPress geht, gibt es viel mehr als nur das Sperren Ihrer Website, obwohl wir Ihnen im Folgenden die besten Empfehlungen dazu geben. Es gibt auch Sicherheit auf Webserver-Ebene, für die Ihr WordPress Host verantwortlich ist. Wir nehmen die Sicherheit sehr ernst und behandeln viele dieser Fragen für unsere Kunden.

Es ist sehr wichtig, dass Sie einen Hoster wählen, dem Sie Ihre Website anvertrauen können. Oder wenn Sie WordPress auf Ihrem eigenen VPS hosten, dann müssen Sie das technische Wissen haben, um diese Dinge selbst zu tun. Und um ehrlich zu sein, der Versuch, als Systemadministrator zu versuchen, 20 Dollar/Monat zu sparen, ist eine schlechte Idee.

Die Sicherheit des Server ist der Schlüssel zu einer durch und durch sicheren WordPress Umgebung. Es sind mehrere Ebenen von Sicherheitsmaßnahmen auf Hardware- und Softwareebene erforderlich, um sicherzustellen, dass die IT-Infrastruktur, in der die WordPress Websites gehostet werden, in der Lage ist, anspruchsvolle Bedrohungen sowohl physischer als auch virtueller Art abzuwehren.

Wir verwenden die Google Cloud Platform P3.MARKETING für alle unsere WordPress Kunden, um ein sicheres WordPress Hosting zu gewährleisten. Ein großer VSchwachpunkteil besteht darin, dass sie auf einem Sicherheitsmodell aufbaut, das im Laufe von 15 Jahren aufgebaut wurde und derzeit Produkte und Dienstleistungen wie Google Mail, Suche usw. sichert. Google beschäftigt derzeit mehr als 500 Vollzeit-Sicherheitsexperten.

PHP-Version Update

PHP ist das Rückgrat Ihrer WordPress Website und daher ist die Verwendung der neuesten Version auf Ihrem Server sehr wichtig. Jede Hauptversion von PHP wird in der Regel zwei Jahre lang nach ihrer Veröffentlichung voll unterstützt. Während dieser Zeit werden Bugs und Sicherheitsprobleme behoben und regelmäßig gepatcht.

Laut der offiziellen WordPress Statistik sind zum Zeitpunkt des Verfassens dieses Artikels über 57% der WordPress Benutzer immer noch mit PHP 5.6 oder niedriger vertraut. Kombiniert man dies mit PHP 7.0, so verwenden satte 77,5% der Benutzer derzeit PHP-Versionen, die nicht mehr unterstützt werden. Das ist erschreckend!

77,5% der WordPress Benutzer verwenden derzeit PHP-Versionen, die nicht mehr unterstützt werden!

Manchmal brauchen Unternehmen und Entwickler zwar Zeit, um zu testen und die Kompatibilität mit ihrem Code sicherzustellen, aber sie haben keine Entschuldigung dafür, auf etwas ohne Sicherheitsunterstützung zu laufen. Ganz zu schweigen von den enormen Auswirkungen auf die Leistung, die die Ausführung auf älteren Versionen hat.

Sie wissen nicht, auf welcher Version von PHP Sie sich derzeit befinden? Die meisten Hosts geben dies normalerweise in einer Header-Anfrage auf Ihrer Website an. Ein schneller Weg, dies zu überprüfen, ist, Ihre Website über Pingdom laufen zu lassen. Klicken Sie in die erste Anfrage und suchen Sie nach einem X-Powered-By-Parameter. Dieser zeigt in der Regel die PHP-Version an, die Ihr Webserver derzeit verwendet. Einige Hosts werden diesen Header jedoch aus Sicherheitsgründen entfernen. P3.MARKETING entfernt diesen Header standardmäßig, um die Sicherheit Ihrer Website zu gewährleisten. JETZT PHP-Version auf Pingdom prüfen

Sichere Benutzernamen und Passwörter

Überraschenderweise ist eine der besten Möglichkeiten, die Sicherheit von WordPress zu erhöhen, einfach die Verwendung cleverer Benutzernamen und Passwörter. Klingt ziemlich einfach, oder? Schauen Sie sich SplashDatas Jahresliste 2018 der beliebtesten Passwörter an, die im Laufe des Jahres gestohlen wurden (sSchwachpunktiert nach Beliebtheit).

123456, Kennwort, 123456789, 12345678, 12345, 111111, 1234567, Sonnenschein, qwerty, iloveyou

Das ist richtig! Das beliebteste Passwort ist „123456“, gefolgt von einem erstaunlichen „Passwort“. Das ist einer der Gründe, warum wir P3.MARKETING bei neuen WordPress Installationen die Verwendung eines komplexen Passworts für Ihre wp-admin-Anmeldung erzwingen (wie unten auf unserem Ein-Klick-Installationsprozess zu sehen ist). Dies ist nicht optional.

Sicheres WordPress Passwort erzwingen

Die Kernfunktion wp_hash_password von WordPress verwendet das phpass-Passwort-Hashing-Framework und acht Durchläufe des MD5-basierten Hashings.

Einige der besten Sicherheitsfunktionen beginnen bei den Grundlagen. Google hat einige großartige Empfehlungen für die Wahl eines sicheren Passworts. Oder Sie können ein Online-Tool wie den Strong Password Generator verwenden.

Es ist auch wichtig, für jede Website unterschiedliche Passwörter zu verwenden. Am besten speichern Sie sie lokal in einer verschlüsselten Datenbank auf Ihrem Computer. Ein gutes kostenloses Tool dafür ist KeePass. Wenn Sie diesen Weg nicht beschreiten wollen, gibt es auch Online-Passwortmanager wie 1Password oder LastPass. Auch wenn Ihre Daten sicher in der Cloud gehostet werden, sind diese im Allgemeinen sicherer, da Sie nicht an mehreren StandSchwachpunkten dasselbe Passwort verwenden. Es hält Sie auch davon ab, Haftnotizen zu verwenden.

Und was Ihre WordPress Installation betrifft, so sollten Sie niemals den Standard-Benutzernamen „admin“ verwenden. Erstellen Sie einen eindeutigen WordPress Benutzernamen für das Administrator-Konto und löschen Sie den „admin“-Benutzer, falls er existiert. Sie können dies tun, indem Sie einen neuen Benutzer unter „Users“ im Dashboard hinzufügen und ihm das Profil „Administrator“ zuweisen (wie unten gesehen).

Sobald Sie dem neuen Konto die Administratorrolle zuweisen, können Sie zurückgehen und den ursprünglichen Benutzer „Admin“ löschen. Stellen Sie sicher, dass Sie beim Klicken auf „Löschen“ die Option „Allen Inhalt zuweisen an“ wählen und Ihr neues Administrator-Profil auswählen. Dadurch wird die Person als Autor dieser Beiträge zugewiesen.

Version von WordPress, WordPress Plugins und Themes

Eine weitere sehr wichtige Möglichkeit, die Sicherheit von WordPress zu erhöhen, besteht darin, es immer auf dem neuesten Stand zu halten. Dazu gehören der WordPress Kern, WordPress Plugins und Themen (sowohl die aus dem WordPress Repository als auch Premium). Diese werden aus gutem Grund aktualisiert, und oft sind darin Sicherheitsverbesserungen und Fehlerbehebungen enthalten. Wir empfehlen Ihnen, unseren ausführlichen Leitfaden zur Funktionsweise der automatischen WordPress Aktualisierungen zu lesen.

WordPress auf dem Laufenden halten

Leider gibt es Millionen von Unternehmen, die veraltete Versionen von WordPress Software und WordPress Plugins einsetzen und immer noch glauben, auf dem richtigen Weg des Geschäftserfolgs zu sein. Sie führen Gründe für die Nichtaktualisierung an, wie z.B. „ihre Website wird kaputt gehen“ oder „Kernmodifikationen werden weg sein“ oder „Plugin X wird nicht funktionieren“ oder „sie brauchen die neue Funktionalität einfach nicht“.

Tatsächlich gehen Websites meist aufgrund von Fehlern in älteren WordPress Versionen kaputt. Kernmodifikationen werden niemals vom WordPress Team und von erfahrenen Entwicklern, die die damit verbundenen Risiken kennen, empfohlen. Und WordPress Updates enthalten meist „must-have“-Sicherheits-Patches zusammen mit den zusätzlichen Funktionen, die für die Ausführung der neuesten WordPress Plugins erforderlich sind.

Wussten Sie, dass berichtet wurde, dass Schwachstellen in WordPress Plugins 55,9% der bekannten Einstiegspunkte für Hacker darstellen? Das hat WordFence in einer Studie herausgefunden, in der sie über 1.000 Besitzer von WordPress Websites befragt haben, die Opfer von Angriffen geworden waren. Indem Sie Ihre WordPress Plugins aktualisieren, können Sie besser sicherstellen, dass Sie nicht eines dieser Opfer sind.

gehackte WordPress Plugins für WordPress Websites

Gehackte WordPress Seiten

Es wird auch empfohlen, nur vertrauenswürdige WordPress Plugins zu installieren. Die Kategorien „Featured“ und „Popular“ im WordPress Repository können ein guter Ausgangspunkt sein. Oder laden Sie sie direkt von der Website des Entwicklers herunter. Wir raten dringend von der Verwendung von annullierten WordPress Plugins und -Themen ab.

Zunächst einmal weiß man nie, was der modifizierte Code enthalten könnte. Dies kann leicht dazu führen, dass Ihre Website gehackt wird. Nicht für erstklassige WordPress Plugins zu bezahlen, hilft auch nicht dabei, die Gemeinschaft als Ganzes wachsen zu lassen. Wir müssen die Entwickler unterstützen.

WP-Admin sperren

Wenn Sie es Hackern erschweren, bestimmte Backdoors zu finden, ist die Wahrscheinlichkeit eines Angriffs geringer. Die Sperrung Ihres WordPress Administrationsbereichs und Ihrer Anmeldung ist eine gute Möglichkeit, Ihre Sicherheit zu erhöhen. Zwei gute Möglichkeiten, dies zu tun, sind zum einen die Änderung Ihrer Standard-WP-Admin-Login-URL und zum anderen die Einschränkung von Login-Versuchen.

Sicherheit durch Unklarheit kann ein einfacher und effektiver Weg sein, um Ihre WordPress Sicherheit zu erhöhen.

Wie Sie Ihre WordPress Login-URL ändern

Standardmäßig lautet die Anmelde-URL Ihrer WordPress Website domain.com/wp-admin. Eines der Probleme dabei ist, dass alle Bots, Hacker und Skripte da draußen dies auch wissen. Wenn Sie die URL ändern, können Sie sich weniger zum Ziel machen und sich besser vor Brute Force Angriffen schützen. Dies ist keine Patentlösung, es ist nur ein kleiner Trick, der Sie definitiv schützen kann.

Um Ihre WordPress Anmelde-URL zu ändern, empfehlen wir Ihnen, das kostenlose WPS-Anmelde-Plugin Hide login oder das Premium-Plugin Perfmatters zu verwenden. Beide WordPress Plugins haben ein einfaches Eingabefeld. Denken Sie einfach daran, etwas Einzigartiges auszuwählen, das nicht bereits auf einer Liste steht, die ein Bot oder ein Skript zu scannen versuchen könnte.

- WordPress Anmelde-URL mit Perfmatters ausblenden

- WordPress Login-URL mit Perfmatters ausblenden

Wie man Login-Versuche einschränkt

Während die obige Lösung der Änderung Ihrer Admin-Login-URL dazu beitragen kann, die Mehrzahl der schlechten Login-Versuche zu verringern, kann es auch sehr effektiv sein, eine Grenze zu setzen. Das kostenlose Cerber-Limit-Plugin für Anmeldeversuche ist eine großartige Möglichkeit, auf einfache Weise Sperrdauern, Anmeldeversuche sowie IP-Whitelists und -Blacklists einzurichten.

Anmeldeversuche in WordPress einschränken

Wenn Sie auf der Suche nach einer einfacheren Sicherheitslösung für WordPress sind, ist eine weitere großartige Alternative das kostenlose Plugin Login Lockdown. Login LockDown zeichnet die IP-Adresse und den Zeitstempel jedes fehlgeschlagenen Login-Versuchs auf. Wenn mehr als eine bestimmte Anzahl von Versuchen innerhalb eines kurzen Zeitraums aus demselben IP-Bereich erkannt wird, dann wird die Login-Funktion für alle Anfragen aus diesem Bereich deaktiviert. Und sie ist vollständig kompatibel mit dem oben erwähnten WPS Hide login plugin.

Hinzufügen einer einfachen HTTP-Authentifizierung (htpasswd-Schutz)

Eine weitere Möglichkeit, Ihren Administrator zu sperren, ist das Hinzufügen einer HTTP-Authentifizierung. Dies erfordert einen Benutzernamen und ein Passwort, bevor Sie überhaupt auf die WordPress Anmeldeseite zugreifen können. Hinweis: Dies sollte im Allgemeinen nicht auf eCommerce-Sites oder Mitgliedsseiten verwendet werden. Aber es kann ein sehr effektiver Weg sein, Bots daran zu hindern, Ihre Website zu besuchen.

Apache HTTP-Authentifizierung

Wenn Sie einen cPanel-Host verwenden, können Sie Passwortgeschützte Verzeichnisse über deren Bedienfeld aktivieren. Um es manuell einzurichten, müssen Sie zuerst eine .htpasswd-Datei erstellen. Sie können dieses praktische Generator-Tool verwenden. Laden Sie dann die Datei in ein Verzeichnis unter Ihrem wp-admin-Ordner hoch, z.B: home/user/.htpasswds/public_html/wp-admin/htpasswd/

Erstellen Sie dann eine .htaccess-Datei mit dem folgenden Code und laden Sie sie in Ihr Verzeichnis /wp-admin/ hoch. Stellen Sie sicher, dass Sie den Verzeichnispfad und den Benutzernamen aktualisieren.

AuthUserFile /home/IhrVerzeichnis/.htpasswds/public_html/wp-admin/htpasswd

AuthType Basis

Nginx HTTP-Authentifizierung

Wenn Sie Nginx ausführen, können Sie den Zugriff auch mit HTTP-Basisauthentifizierung einschränken. Sehen Sie sich dieses Tutorial an.

Wenn Sie Ihre WordPress Website bei P3.MARKETING hosten, können Sie unser einfaches Passwortschutz-Tool (htpasswd) im P3.MARKETING -Dashboard verwenden. Sie finden es unter der Rubrik „Tools“ auf Ihrer Site. Klicken Sie einfach auf „Aktivieren“, wählen Sie einen Benutzernamen und ein Passwort, und schon können Sie loslegen!

Aktivieren des .htpasswd-Schutzes

Nachdem sie aktiviert wurde, benötigt Ihre WordPress Website dann eine Authentifizierung, um darauf zugreifen zu können. Sie können die Zugangsdaten jederzeit ändern oder sie deaktivieren, wenn Sie sie nicht mehr benötigen.

URL-Pfad sperren

Wenn Sie eine Web Application Firewall (WAF) wie Cloudflare oder Sucuri verwenden, verfügen diese auch über Möglichkeiten, einen URL-Pfad zu sperren. Im Wesentlichen können Sie eine Regel einrichten, so dass nur Ihre IP-Adresse auf Ihre WordPress Admin-Login-URL zugreifen kann. Auch dies sollte im Allgemeinen nicht auf eCommerce-Websites oder Mitglieder-Websites verwendet werden, da diese ebenfalls auf den Zugriff auf das Back-End Ihrer Website angewiesen sind.

Cloudflare hat eine Sperr-URL-Funktion in ihren Pro- und höheren Konten. Sie können eine Regel für jede URL oder jeden Pfad einrichten.

Sucuri verfügt über eine URL-Pfad-Sperrfunktion. Sie können dann Ihre eigene IP auf eine Whitelist setzen.

Zwei-Faktor-Authentifizierung

Und natürlich dürfen wir die Zwei-Faktor-Authentifizierung nicht vergessen! Ganz gleich, wie sicher Ihr Passwort ist, es besteht immer die Gefahr, dass jemand es entdeckt. Bei der Zwei-Faktor-Authentifizierung handelt es sich um einen zweistufigen Prozess, bei dem Sie zum Einloggen nicht nur Ihr Passwort, sondern eine zweite Methode benötigen. In der Regel handelt es sich dabei um ein Text- (SMS), Telefonanruf- oder zeitbasiertes EinmalPasswort (TOTP). In den meisten Fällen ist dies zu 100% effektiv, um Brute Force Angriffe auf Ihre WordPress Website zu verhindern. Warum? Weil es fast unmöglich ist, dass der Angreifer sowohl Ihr Passwort als auch Ihr Mobiltelefon besitzt.

Es gibt eigentlich zwei Teile, wenn es um die Zwei-Faktor-Authentifizierung geht. Der erste ist Ihr Account und/oder das Dashboard, das Sie bei Ihrem Webhosting-Provider haben. Wenn jemand Zugriff darauf erhält, könnte er Ihre Passwörter ändern, Ihre Websites löschen, DNS-Einträge ändern und alle möglichen schrecklichen Dinge. Wir P3.MARKETING haben uns mit Authy zusammengetan und verfügen über eine Zwei-Faktor-Authentifizierung für Ihr P3.MARKETING-Dashboard.

Der zweite Teil der Zwei-Faktor-Authentifizierung bezieht sich auf Ihre eigentliche WordPress Installation. Hierfür gibt es WordPress Plugins, die wir empfehlen:

Zwei-Faktor-Authentifizierung mit Google Authenticator

Viele von diesen haben ihre eigenen Authenticator Apps, die Sie auf Ihrem Telefon installieren können:

- Android Google Authenticator

- iPhone Google Authenticator

Nachdem Sie eines der oben genannten WordPress Plugins installiert und konfiguriert haben, haben Sie in der Regel auf Ihrer WordPress Anmeldeseite ein zusätzliches Feld zur Eingabe Ihres Sicherheitscodes. Oder Sie melden sich beim Duo-Plugin zunächst mit Ihren Zugangsdaten an und müssen dann eine Authentifizierungsmethode wählen, z.B. Duo-Push, Anruf oder Passcode.

Diese Methode lässt sich leicht mit der Änderung Ihrer Standard-Anmelde-URL kombinieren, die wir bereits erläutert haben. Ihre WordPress Anmelde-URL ist also nicht nur etwas, das nur Sie kennen, sondern sie erfordert nun auch eine zusätzliche Authentifizierung, um hineinzukommen. Stellen Sie also sicher, dass Sie die Vorteile der Zwei-Faktor-Authentifizierung nutzen, denn sie kann eine einfache Möglichkeit sein, Ihre WordPress Sicherheit zu erhöhen.

HTTPS – SSL-Zertifikat

Eine der am meisten übersehenen Möglichkeiten, Ihre WordPress Sicherheit zu erhöhen, ist die Installation eines SSL-Zertifikats und der Betrieb Ihrer Website über HTTPS. HTTPS (Hyper Text Transfer Protocol Secure) ist ein Mechanismus, der es Ihrem Browser oder Ihrer Webanwendung ermöglicht, sich sicher mit einer Website zu verbinden. Ein großer Irrglaube ist, dass Sie kein SSL benötigen, wenn Sie keine Kreditkarten akzeptieren.

Nun, lassen Sie uns Gründe erklären, warum HTTPS über den reinen eCommerce hinaus wichtig ist. Viele Hoster, darunter auch P3.MARKETING, bieten kostenlose SSL-Zertifikate mit Let’s Encrypt an.

- Sicherheit

Natürlich ist der größte Grund für HTTPS die zusätzliche Sicherheit, und ja, dies gilt in hohem Maße für E-Commerce-Sites. Wie wichtig sind jedoch Ihre Anmeldeinformationen? Für diejenigen unter Ihnen, die WordPress Websites mit mehreren Autoren betreiben, gilt: Wenn Sie über HTTP arbeiten, werden diese Informationen jedes Mal, wenn sich eine Person einloggt, im Klartext an den Server weitergeleitet. HTTPS ist für die Aufrechterhaltung einer sicheren Verbindung zwischen einer Website und einem Browser absolut unerlässlich. Auf diese Weise können Sie besser verhindern, dass Hacker und/oder ein Mittelsmann Zugang zu Ihrer Website erhalten. Unabhängig davon, ob Sie einen Blog, eine Nachrichtenseite, eine Agentur usw. haben, können sie alle von HTTPS profitieren, da so sichergestellt wird, dass niemals etwas im Klartext übertragen wird. - SEO: Google hat offiziell gesagt, dass HTTPS ein Ranking-Faktor ist. Obwohl es nur ein kleiner Ranking-Faktor ist, würden die meisten von Ihnen wahrscheinlich jeden VSchwachpunkteil nutzen, den Sie in SERPs erhalten können, um Ihre Konkurrenten zu schlagen.

- Vertrauen und Glaubwürdigkeit: Laut einer Umfrage von GlobalSign suchen 28,9% der Besucher nach der grünen Adressleiste in ihrem Browser. Und 77% von ihnen sind besorgt, dass ihre Daten online abgefangen oder missbraucht werden könnten. Wenn die Kunden dieses grüne Vorhängeschloss sehen, haben sie sofort mehr Seelenfrieden, da sie wissen, dass ihre Daten sicherer sind.

- Daten zur Weiterleitung: Vielen Leuten ist nicht bewusst, dass HTTPS-zu-HTTP-Verweisdaten in Google Analytics blockiert werden. Was passiert also mit den Daten? Nun, das meiste davon wird einfach mit dem Abschnitt „Direktverkehr“ in einen Topf geworfen. Wenn jemand von HTTP zu HTTPS wechselt, wird der Referrer trotzdem weitergereicht.

- Chrome-Warnungen: Ab dem 24. Juli 2018 begannen Versionen von Chrom 68 und höher alle Nicht-HTTTPS-Sites als „Nicht sicher“ zu markieren. Unabhängig davon, ob sie Daten sammeln oder nicht. Deshalb ist HTTPS wichtiger denn je! Dies ist besonders wichtig, wenn Ihre Website einen Großteil ihres Datenverkehrs von Chrome erhält. Sie können in Google Analytics unter dem Abschnitt Publikum in Browser & OS nachsehen, wie viel Prozent des Datenverkehrs Ihrer WordPress Website von Google Chrome stammt. Google macht den Besuchern viel deutlicher, dass Ihre WordPress Website möglicherweise nicht über eine gesicherte Verbindung läuft.

- Leistung: Aufgrund eines Protokolls namens HTTP/2 können diejenigen, die ordnungsgemäß optimierte Websites über HTTPS betreiben, häufig sogar Geschwindigkeitsverbesserungen feststellen. HTTP/2 erfordert HTTPS wegen der Browser-Unterstützung. Die Leistungsverbesserung ist auf eine Vielzahl von Gründen zurückzuführen, wie z. B. die Fähigkeit von HTTP/2, besseres Multiplexing, Parallelität, HPACK-Komprimierung mit Huffman-Kodierung, die ALPN-Erweiterung und Server-Push zu unterstützen. Und mit TLS 1.3 sind HTTPS-Verbindungen noch schneller. P3.MARKETING unterstützt TLS 1.3 auf allen unseren Servern und unserem CDN. Denken Sie jetzt über HTTPS nach? Schauen Sie sich unseren ausführlichen WordPress HTTPS-Migrationshandbuch an, um Sie auf die Beine zu stellen, und erfahren Sie mehr in unserem TLS vs. SSL-Vergleich. Um eine sichere, verschlüsselte Verbindung zwischen Ihnen und dem Server zu erzwingen, wenn Sie sich einloggen und Ihre Site verwalten, fügen Sie die folgende Zeile in Ihre wp-config.php-Datei ein: define(‚FORCE_SSL_ADMIN‘, wahr);

wp-config.php sichern

Ihre wp-config.php-Datei ist wie das Herz und die Seele Ihrer WordPress Installation. Sie ist die bei weitem wichtigste Datei auf Ihrer Website, wenn es um die Sicherheit von WordPress geht. Sie enthält Ihre Datenbank-Login-Informationen und Sicherheitsschlüssel, die für die Verschlüsselung der Informationen in Cookies zuständig sind. Im Folgenden finden Sie einige Dinge, die Sie tun können, um diese wichtige Datei besser zu schützen.

wp-config.php verschieben

Standardmäßig befindet sich Ihre Datei wp-config.php im Stammverzeichnis Ihrer WordPress Installation (Ihr /public HTML-Ordner). Sie können diese jedoch in ein nicht www-zugängliches Verzeichnis verschieben. Aaron Adams hat eine großartige Erklärung geschrieben, warum dies vSchwachpunkteilhaft ist. Um Ihre wp-config.php-Datei zu verschieben, kopieren Sie einfach alles daraus in eine andere Datei. Dann können Sie in Ihrer wp-config.php-Datei das folgende Snippet platzieren, um einfach Ihre andere Datei einzufügen. Hinweis: Der Verzeichnispfad kann je nach Webhost und Setup unterschiedlich sein. Normalerweise ist es aber einfach ein Verzeichnis oben.

Hinweis: Dies funktioniert nicht für P3.MARKETING-Kunden und beeinträchtigt die Funktionalität auf unserer Plattform. Das liegt daran, dass unsere open_basedir-Einschränkungen aus Sicherheitsgründen die Ausführung von PHP oberhalb des Verzeichnisses ~/public nicht erlauben. Die gute Nachricht ist, dass wir dies für Sie erledigen! Wir tun effektiv dasselbe, indem wir den Zugriff auf wp-login.php innerhalb des ~/public-Verzeichnisses blockieren. Unsere Standard-Nginx-Konfiguration enthält eine Regel, die bei jedem Zugriffsversuch auf wp-config.php eine 403 zurückgibt.

WordPress Sicherheitsschlüssel aktualisieren

WordPress Sicherheitsschlüssel sind ein Satz von Zufallsvariablen, die die Verschlüsselung der in den Cookies des Benutzers gespeicherten Informationen verbessern. Seit WordPress 2.7 gibt es 4 verschiedene Schlüssel: AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY und NONCE_KEY.

Wenn Sie WordPress installieren, werden diese zufällig für Sie generiert. Wenn Sie jedoch mehrere Migrationen durchlaufen haben (sehen Sie sich unsere kuratierte Liste der besten WordPress Migrations-Plugins an) oder eine Website von jemand anderem gekauft haben, kann es gut sein, neue WordPress Schlüssel zu erstellen.

WordPress hat tatsächlich ein kostenloses Tool, mit dem Sie zufällige Schlüssel generieren können. Sie können Ihre aktuellen Schlüssel, die in Ihrer wp-config.php-Datei gespeichert sind, aktualisieren.

Berechtigungen ändern

Typischerweise werden Dateien im Stammverzeichnis einer WordPress Website auf 644 gesetzt, was bedeutet, dass Dateien für den Betreiber der Datei lesbar und schreibbar sind und für Benutzer in der Gruppe Betreiber dieser Datei lesbar und für alle anderen lesbar sind. Gemäß der WordPress Dokumentation sollten die Berechtigungen für die Datei wp-config.php auf 440 oder 400 gesetzt werden, um zu verhindern, dass andere Benutzer auf dem Server sie lesen können. Sie können dies leicht mit Ihrem FTP-Client ändern.

wp-config.php-Berechtigungen

Auf einigen Hosting-Plattformen müssen die Berechtigungen möglicherweise unterschiedlich sein, weil der Benutzer, der den Webserver betreibt, keine Berechtigung zum Schreiben von Dateien hat. Wenn Sie sich nicht sicher sind, wenden Sie sich an Ihren Hosting-Provider.

XML-RPC deaktivieren

In den letzten Jahren hat sich XML-RPC zu einem immer größeren Ziel für Brute Force Angriffe entwickelt. Wie Sucuri erwähnte, besteht eines der verborgenen Merkmale von XML-RPC darin, dass Sie die system.multicall-Methode verwenden können, um mehrere Methoden innerhalb einer einzigen Anfrage auszuführen. Das ist sehr nützlich, da es der Anwendung erlaubt, mehrere Befehle innerhalb einer HTTP-Anfrage zu übergeben. Was aber auch passiert, ist, dass sie für böswillige Absichten verwendet wird.

Es gibt WordPress Plugins wie Jetpack, die auf XML-RPC angewiesen sind, aber die Mehrheit der Leute da draußen wird dies nicht benötigen und es kann von VSchwachpunkteil sein, den Zugriff darauf einfach zu deaktivieren. Sie sind sich nicht sicher, ob XML-RPC derzeit auf Ihrer Website läuft? Danilo Ercoli vom Automattic-Team schrieb ein kleines Tool namens XML-RPC Validator. Damit können Sie Ihre WordPress Website durchlaufen lassen, um zu sehen, ob sie XML-RPC aktiviert hat. Wenn dies nicht der Fall ist, sehen Sie eine Fehlermeldung wie in der Abbildung unten auf dem P3.MARKETING-Blog.

<Files xmlrpc.php> Order Allow,Deny Deny from all </Files>

Um dies vollständig zu deaktivieren, können Sie das kostenlose Plugin Disable XML-RPC installieren, das auch Verbesserungen der Web-Performance mit sich bringt.

add_filter( 'xmlrpc_enabled', '__return_false' );

WordPress Version verstecken

Das Verstecken Ihrer WordPress Version berührt erneut das Theme der Sicherheit von WordPress durch Verschleierung. Je weniger andere Leute über die Konfiguration Ihrer WordPress Website wissen, desto besser. Wenn sie sehen, dass Sie eine veraltete WordPress Installation verwenden, könnte dies ein willkommenes Zeichen für Eindringlinge sein. Standardmäßig erscheint die WordPress Version in der Kopfzeile des Quellcodes Ihrer Website. Auch hier empfehlen wir, einfach sicherzustellen, dass Ihre WordPress Installation immer auf dem neuesten Stand ist, damit Sie sich keine Sorgen machen müssen.

Haben Sie mit Ausfallzeiten und WordPress Problemen zu kämpfen? P3.MARKETING ist die Hosting-Lösung, mit der Sie Zeit sparen können! Sehen Sie sich unsere Funktionen an WordPress Version im Quellcode

Sie können den folgenden Code verwenden, um dies zu entfernen. Fügen Sie ihn einfach in die Datei functions.php Ihres WordPress Themes ein. Wichtig! Die Bearbeitung des Quellcodes eines WordPress Themes kann Ihre Website beschädigen, wenn sie nicht korrekt durchgeführt wird. Wenn Sie sich dabei nicht wohl fühlen, wenden Sie sich bitte zuerst an einen Entwickler.

function wp_version_entfernen_version() {

Return '';

}

add_filter('the_generator', 'wp_version_entfernen_version');

Ein weiterer Schwachpunkt, an dem die WordPress Version angezeigt wird, ist in der Standarddatei readme.html (wie unten gezeigt), die in jeder WordPress Version enthalten ist. Sie befindet sich im Stammverzeichnis Ihrer Installation, domain.com/readme.html. Sie können diese Datei sicher per FTP löschen.

WordPress Version in der Liesmich-Datei

Wenn Sie WordPress 5.0 oder höher verwenden, ist dies nicht mehr zutreffend, da die Versionsnummer nicht mehr in der Datei enthalten ist.

HTTP-Sicherheitsheader

Ein weiterer Schritt, den Sie unternehmen können, um Ihre WordPress Sicherheit zu erhöhen, ist die Nutzung von HTTP-Sicherheitsheadern. Diese werden normalerweise auf der Ebene des Webservers konfiguriert und teilen dem Browser mit, wie er sich beim Umgang mit dem Inhalt Ihrer Website verhalten soll. Es gibt viele verschiedene HTTP-Sicherheits-Header, aber unten sind normalerweise die wichtigsten aufgeführt.

- Inhalts-Sicherheitsrichtlinie

- X-XSS-Schutz

- Strenge TranspSchwachpunktsicherheit

- X-Frame-Optionen

- Public-Key-Pins

- X-Inhalt-Typ

Sie können überprüfen, welche Header derzeit auf Ihrer WordPress Website laufen, indem Sie die Chrome-Devtools starten und sich den Header in der ersten AntwSchwachpunkt Ihrer Site ansehen. Unten finden Sie ein Beispiel auf P3.MARKETING.com. Sie können sehen, dass wir die Header mit strikter TranspSchwachpunktsicherheit, x-content-type und x-frame-options verwenden.

HTTP-Sicherheits-Kopfzeilen

Sie können Ihre WordPress Website auch mit dem kostenlosen Tool securityheaders.io von Scott Helme scannen. Dies wird Ihnen zeigen, welche HTTP-Sicherheitsheader Sie derzeit auf Ihrer Website haben. Wenn Sie sich nicht sicher sind, wie Sie sie implementieren können, können Sie jederzeit Ihren Host fragen, ob er Ihnen helfen kann.

http-Sicherheits-Header-Scan

Hinweis: Es ist auch wichtig, daran zu denken, dass bei der Implementierung von HTTP-Sicherheitsheadern zu bedenken ist, wie sich dies auf Ihre WordPress Subdomänen auswirken könnte. Wenn Sie z.B. den Content Security Policy-Header hinzufügen und den Zugriff nach Domänen einschränken, müssen Sie auch Ihre eigenen Subdomänen hinzufügen.

WordPress Security Plugins

Und natürlich müssen wir einigen WordPress Sicherheits-Plugins einige Erwähnungen zukommen lassen. Es gibt viele großartige Entwickler und Unternehmen da draußen, die großartige Lösungen anbieten, um Ihre WordPress Website besser zu schützen. Hier sind von ihnen.

- Sucuri

- WordFence

Hier sind einige typische Funktionen und Verwendungen der oben genannten WordPress Plugins:

- Generieren und Erzwingen von starken Passwörtern

- Erzwingen Sie, dass Passwörter ablaufen und regelmäßig zurückgesetzt werden

- Protokollierung von Benutzeraktionen

- Einfache Aktualisierungen der WordPress Sicherheitsschlüssel

- Malware-Überprüfung

- Zwei-Faktor-Authentifizierung

- reCAPTCHAs

- WordPress Sicherheits-Firewalls

- IP-Whitelisting

- IP-Blacklisting

- Datei-Änderungsprotokolle

- DNS-Änderungen überwachen

- Bösartige Netzwerke blockieren

- WHOIS-Informationen über Besucher anzeigen

Eine sehr wichtige Funktion, da viele Sicherheits-Plugins ein Prüfsummen-Dienstprogramm enthalten. Das bedeutet, dass sie Ihre WordPress Installation inspizieren und nach Änderungen an den Kerndateien suchen, die von WordPress.org (über die API) bereitgestellt werden. Jegliche Änderungen oder Modifikationen an diesen Dateien könnten auf einen Hack hinweisen. Sie können WP-CLI auch verwenden, um Ihre eigene Prüfsumme auszuführen.

Ein weiteres großartiges Plugin, das eine ehrenvolle Erwähnung verdient, ist das WP Security Audit Log-Plugin. Dies ist für diejenigen unter Ihnen, die an WordPress Multisite- oder einfach Multi-Autoren-Sites arbeiten, eine tolle Sache. Es trägt dazu bei, die Produktivität der Benutzer zu gewährleisten, und ermöglicht es den Administratoren, alles zu sehen, was geändert wird, z.B. Anmeldungen, KennwSchwachpunktänderungen, Themenänderungen, Widget-Änderungen, die Erstellung neuer Beiträge, WordPress Updates usw.

Es ist eine vollständige WordPress Aktivitätsprotokolllösung. Zum Zeitpunkt der Erstellung dieses Artikels hat das WP Security Audit Log-Plugin mehr als 80.000 aktive Installationen mit einer Bewertung von 4,7 von 5 Sternen.

Darüber hinaus verfügt es über zusätzliche Premium-Add-ons wie E-Mail-Benachrichtigungen, Verwaltung von Benutzersitzungen, Suche und Berichte. Sehen Sie sich diese zusätzlichen WordPress Sicherheits-Plugins an, die dabei helfen können, die bösen Jungs auszuschließen.

Datenbanksicherheit

Es gibt einige Möglichkeiten, die Sicherheit Ihrer WordPress Datenbank zu verbessern. Die erste ist, einen cleveren Datenbanknamen zu verwenden. Wenn Ihre Website Volleyballtricks heißt, heißt Ihre WordPress Datenbank standardmäßig höchstwahrscheinlich wp_volleyballtricks. Wenn Sie Ihren Datenbanknamen in einen etwas undurchsichtigeren Namen ändern, trägt dies zum Schutz Ihrer Website bei, indem es Hackern erschwert wird, Ihre Datenbankdetails zu identifizieren und auf sie zuzugreifen. Die Leute von WPMUDEV haben eine großartige kleine Anleitung geschrieben, wie man den Datenbanknamen bei bestehenden Installationen ändert.

Eine zweite Empfehlung ist die Verwendung eines anderen Datenbanktabellen-Präfixes. Standardmäßig verwendet WordPress wp_. Dies in etwas wie 39xw_ zu ändern, kann viel sicherer sein. Wenn Sie WordPress installieren, fragt es nach einem Tabellen-Präfix (wie unten zu sehen). Es gibt auch Möglichkeiten, das WordPress Tabellenpräfix bei bestehenden Installationen zu ändern.

Sichere FTP Verbindung

Wir können gar nicht genug betonen, wie wichtig es ist, sichere Verbindungen zu nutzen! Stellen Sie sicher, dass Ihr WordPress Host Vorkehrungen trifft, indem Sie z.B. SFTP oder SSH anbieten. SFTP oder Secure File Transfer Protocol (auch bekannt als SSH-Dateiübertragungsprotokoll), ist ein Netzwerkprotokoll, das für Dateiübertragungen verwendet wird. Es ist eine sicherere Methode als das Standard-FTP.

Datei- und Server-Berechtigungen

Dateiberechtigungen sowohl auf Ihrer Installation als auch auf dem Webserver sind entscheidend für die Erhöhung der Sicherheit von WordPress. Wenn die Berechtigungen zu locker sind, könnte sich jemand leicht Zugang zu Ihrer Website verschaffen und Verwüstung anrichten. Sind Ihre Berechtigungen hingegen zu streng, könnte dies die Funktionalität Ihrer Website beeinträchtigen. Daher ist es wichtig, die richtigen Berechtigungen für alle Bereiche festzulegen.

- Datei-Berechtigungen: Leseberechtigungen werden zugewiesen, wenn der Benutzer Rechte zum Lesen der Datei hat.

- Schreibberechtigungen werden zugewiesen, wenn der Benutzer das Recht hat, die Datei zu schreiben oder zu ändern.

- Ausführungsberechtigungen werden zugewiesen, wenn der Benutzer das Recht hat, die Datei auszuführen und/oder als Skript auszuführen.

Verzeichnis-Berechtigungen: Leseberechtigungen werden zugewiesen, wenn der Benutzer die Rechte für den Zugriff auf den Inhalt des identifizierten Ordners/Verzeichnisses hat. Schreibberechtigungen werden zugewiesen, wenn der Benutzer die Rechte zum Hinzufügen oder Löschen von Dateien hat, die sich im Ordner/Verzeichnis befinden. Ausführungsberechtigungen werden zugewiesen, wenn der Benutzer die Rechte hat, auf das tatsächliche Verzeichnis zuzugreifen und Funktionen und Befehle auszuführen, einschließlich der Möglichkeit, die Daten innerhalb des Ordners/Verzeichnisses zu löschen.

Berechtigungen für WordPress Dateien

Hier sind einige typische Empfehlungen für Berechtigungen, wenn es um Datei- und Ordnerberechtigungen in WordPress geht. Eine ausführlichere Erklärung finden Sie im WordPress Codex-Artikel über die Änderung von Dateiberechtigungen.

Alle Dateien sollten 644 oder 640 sein. Ausnahme: wp-config.php sollte 440 oder 400 sein, um zu verhindern, dass andere Benutzer auf dem Server sie lesen können. Alle Verzeichnisse sollten 755 oder 750 sein. Kein Verzeichnis sollte jemals den Wert 777 erhalten, auch keine Upload-Verzeichnisse.

WordPress Editor deaktivieren

Viele WordPress Websites haben mehrere Benutzer und Administratoren, was die Sicherheit von WordPress komplizierter machen kann. Eine sehr schlechte Praxis ist es, Autoren oder Mitwirkenden Administratorzugang zu geben, aber leider passiert das ständig. Es ist wichtig, den Benutzern die richtigen Rollen und Berechtigungen zu geben, damit sie nichts kaputt machen.

Sie gehen schnell etwas im „File Editor“ bearbeiten und plötzlich haben Sie einen weißen Bildschirm des Todes. Es ist viel besser, die Datei lokal zu bearbeiten und per FTP hochzuladen. Und natürlich sollten Sie solche Dinge in bester Praxis zuerst auf einer Entwicklungsseite testen.

Auch wenn Ihre WordPress Website gehackt wird, kann es sein, dass sie als allererstes versuchen, eine PHP-Datei oder ein Theme über den Erscheinungsbild-Editor zu bearbeiten. Auf diese Weise können sie schnell bösartigen Code auf Ihrer Website ausführen. Wenn sie über das Dashboard keinen Zugriff darauf haben, kann dies zunächst einmal helfen, Angriffe zu verhindern. Platzieren Sie den folgenden Code in Ihrer wp-config.php-Datei, um die ‚edit_themes‘-, ‚edit_plugins‘- und ‚edit_files‘-Fähigkeiten aller Benutzer zu entfernen.

define('DISALLOW_FILE_EDIT', true);

Hotlinking

Das Konzept des Hotlinking ist sehr einfach. Sie finden ein Bild irgendwo im Internet und verwenden die URL des Bildes direkt auf Ihrer Website. Dieses Bild wird auf Ihrer Website angezeigt, aber es wird vom ursprünglichen StandSchwachpunkt aus bedient. Es handelt sich eigentlich um Diebstahl, da die Bandbreite der Hotlinking-Site genutzt wird. Das scheint keine große Sache zu sein, aber es könnte eine Menge zusätzlicher Kosten verursachen.

Verhindern von Hotlinking in Apache

Um Hotlinking in Apache zu verhindern, fügen Sie einfach den folgenden Code zu Ihrer .htaccess-Datei hinzu.

RewriteEngine On

RewriteCond %{HTTP_REFERER} !^$

RewriteKond %{HTTP_REFERER} IhreDomäne.de [NC]

RewriteRule \.(jpg|jpeg|png|gif)$ http://dropbox.com/hotlink-placeholder.jpg [NC,R,L]

Die zweite Zeile definiert den erlaubten Referrer – die Seite, die direkt auf das Bild verlinken darf, dies sollte Ihre eigentliche Website sein. Wenn Sie mehrere Sites zulassen möchten, können Sie diese Zeile duplizieren und den Referrer ersetzen. Wenn Sie komplexere Regeln generieren möchten, werfen Sie einen Blick auf diesen htaccess Hotlink-Schutzgenerator.

Backups erstellen

Backups sind die eine Sache, von der jeder weiß, dass er sie braucht, die er aber nicht immer mitnimmt. Die meisten der oben genannten Empfehlungen sind Sicherheitsmaßnahmen, die Sie ergreifen können, um sich besser zu schützen. Aber egal, wie sicher Ihre Website ist, sie wird nie 100% sicher sein. Sie wollen also Backups für den Fall, dass das Schlimmste passiert.

Die meisten verwalteten WordPress Hosting-Provider bieten inzwischen Backups an. P3.MARKETING verfügt über fünf verschiedene Arten von Backups, einschließlich automatisierter Backups, damit Sie nachts ruhig schlafen können. Sie können Ihre Website sogar mit einem Klick wiederherstellen.

Wenn Ihr Gastgeber keine Backups hat, gibt es einige beliebte WordPress Dienste und WordPress Plugins, die Sie zur Automatisierung des Prozesses verwenden können.

WordPress Backupdienste haben in der Regel eine geringe monatliche Gebühr und speichern Ihre Backups für Sie in der Cloud.

- VaultPress (vom Automattic-Team, jetzt Teil von Jetpack)

Mit den WordPress Backup-Plugins können Sie Ihre Backups per FTP abrufen oder in eine externe Speicherquelle wie Amazon S3, Google Cloud Storage, Google Drive oder Dropbox integrieren. Wir empfehlen dringend die Verwendung einer inkrementellen Lösung, damit diese weniger Ressourcen verbraucht.

19. DDoS-Schutz

DDoS ist eine Art von DOS-Angriff, bei dem mehrere Systeme verwendet werden, um ein einzelnes System anzugreifen und einen Denial-of-Service-Angriff (DoS-Angriff) zu verursachen. DDoS-Angriffe sind nichts Neues – laut Britannica geht der erste dokumentierte Fall auf Anfang 2000 zurück. Im Gegensatz zu jemandem, der Ihre Website hackt, schaden diese Arten von Angriffen Ihrer Website normalerweise nicht, sondern bringen sie lediglich für Stunden oder Tage zum Erliegen.

Was können Sie tun, um sich zu schützen? Eine der besten Empfehlungen ist es, einen seriösen Sicherheitsdienst von Drittanbietern wie Cloudflare oder Sucuri in Anspruch zu nehmen. Wenn Sie ein Geschäft betreiben, kann es sinnvoll sein, in deren Premium-Pläne zu investieren.

DDoS-Schutz vor Cloudflare und Sucuri

Ihr DDoS-Schutz kann verwendet werden, um DDoS-Angriffe aller Formen und Größen abzuschwächen, einschließlich solcher, die auf die Protokolle UDP und ICMP sowie auf SYN/ACK, DNS-Verstärkung und Layer-7-Angriffe abzielen. Zu den weiteren Vorteilen gehört, dass Sie Ihre Website sicher hinter einem Proxy steht, der Ihre Ursprungs-IP-Adresse verbirgt.

Zusammenfassung

Wie Sie sehen, gibt es zahlreiche Möglichkeiten, die Sicherheit von WordPress zu erhöhen. Die Verwendung von cleveren Passwörtern, die Aktualisierung von Kern und WordPress Plugins und die Wahl eines sicher verwalteten WordPress Hosts sind nur einige der Möglichkeiten, die Ihre WordPress Website sicher am Laufen halten. Für viele von Ihnen ist Ihre WordPress Website sowohl Ihr Geschäft als auch Ihr Einkommen, daher ist es wichtig, sich etwas Zeit zu nehmen und einige der oben genannten bewährten Sicherheitsverfahren eher früher als später zu implementieren.

Haben Sie wichtige WordPress Sicherheitstipps, die wir übersehen haben? Wenn ja, zögern Sie nicht, uns dies unten in den Kommentaren mitzuteilen.